我们使用机器学习技术将英文博客翻译为简体中文。您可以点击导航栏中的“中文(简体)”切换到英文版本。

使用亚马逊 OpenSearch Service 进行安全分析,识别和修复企业面临的安全威胁

最近,北美最大的无线运营商之一透露,黑客通过未经授权使用API破坏了其客户信息数据库,并获取了数百万人的个人详细信息,包括姓名、地址、电话号码和账号。一旦被识别,该公司便停止了恶意活动。但是,调查表明,数据泄露可能发生在被发现之前的几个月。

随着组织存储在云端的数据量的不断增加,其业务敏感数据和资源面临的恶意威胁将随着在线活动的增加而继续增加。对手,也称为攻击者,继续使用各种技术来破坏组织的安全并破坏其系统,这可能会造成重大财务损失或声誉损失,或对受影响的组织产生法律后果。为了减轻造成的损害,组织必须通过实施各种安全措施和部署工具来检测和响应安全威胁来保护自己,这一点至关重要。通过积极主动,组织可以显著降低成为网络对手受害的风险。

使用 OpenSearch 服务进行安全分析

今天,OpenSearch Service宣布推出基于OpenSearch的安全分析,其中包括监控、分析和响应关键基础设施面临的潜在安全威胁的功能。在这篇文章中,我们将讨论这些新功能以及如何识别和修复安全威胁。

安全分析可让您实时了解基础设施中的潜在威胁,使您能够快速响应安全事件,从而减少任何安全漏洞的影响。它还可以帮助您满足监管合规要求并改善整体安全状况。

使用 OpenSearch 进行安全分析旨在深入了解公司的基础架构,监控异常活动,帮助实时检测潜在的安全威胁,并触发向预先配置的目的地的警报。您可以通过持续评估开箱即用的安全规则来监控安全事件日志中的恶意活动,并查看自动生成的安全发现以帮助您的调查。此外,安全分析可以生成自动警报并发送到您选择的预配置目的地,例如 Slack 或电子邮件。

-

开箱即用支持 2,200 多条开 源 Sigma 安全规则 -

支持 Windows、NetFlow、亚马逊云科技 CloudTrail、DN

S 、AD/LDAP 等日志源 - 根据 Sigma 规则自动生成发现结果的探测器

- 自动向预先配置的目的地发送警报

- 用于创建新的自定义规则或修改现有规则的规则编辑器

- 用于总结发现结果和警报趋势的可视化

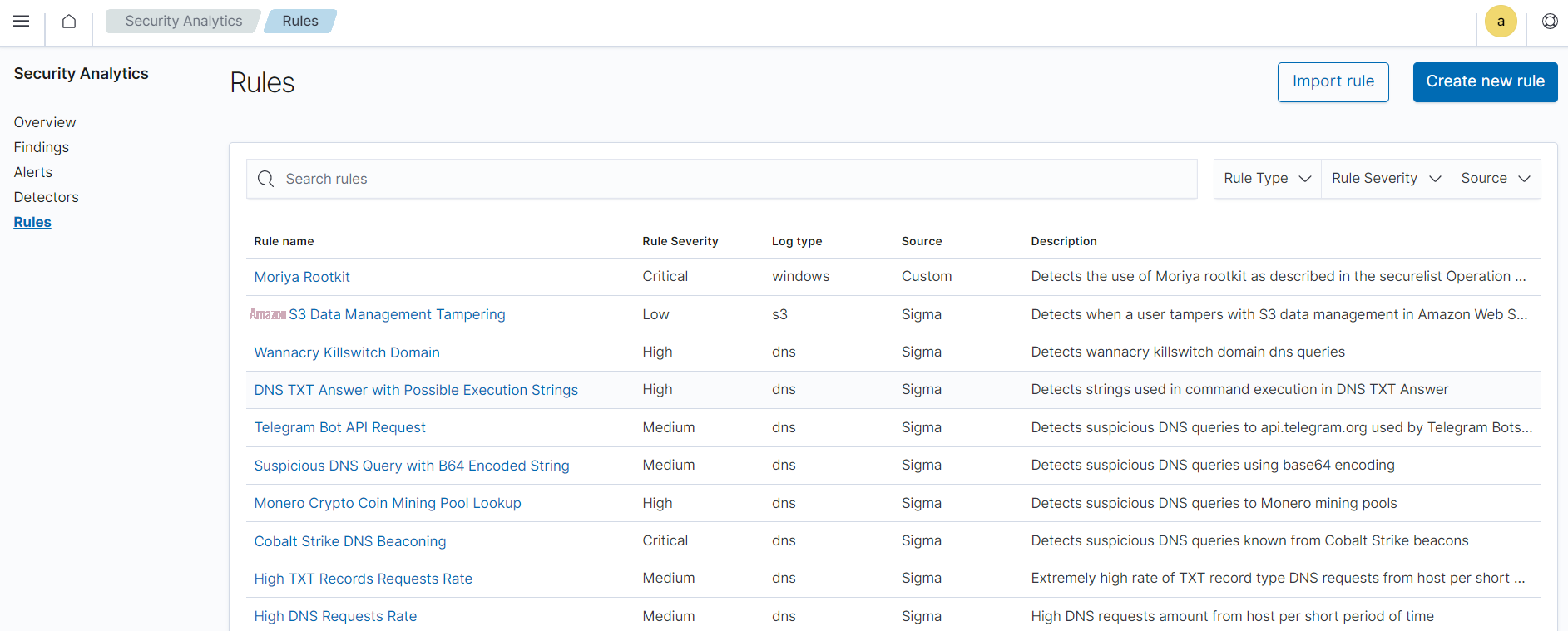

西格玛规则

检测 C:\Windows\System32\rundll32.exe(在 Windows 平台上启动恶意代码的最常用方法之一)运行情况的简单规则示例可能是以下 YAML 配置:

将此规则导入安全分析规则存储库并在检测器中启用后,当前面的条件与传入的事件日志匹配时,它会自动生成安全发现。

安全分析组件和概念

安全分析产品包括许多对其操作至关重要的工具和功能。以下各节总结了构成该插件的主要组件。

日志类型

OpenSearch 支持多种类型的日志,并为每种日志提供开箱即用的映射。日志类型是在创建检测器期间指定的,包括为该检测器自定义字段映射的功能。对于在检测器中选择的日志类型,安全分析会自动启用一组按配置的时间间隔运行的相关规则。

探测器

规则

调查结果

每当探测器将规则与日志事件匹配时,就会生成@@

警报

定义探测器时,可以指定触发

使用该工具进行试驾

了解了这些基本概念后,让我们导航到 OpenSearch 仪表板中的安全分析界面。安全分析还提供了一组强大的配置 API。

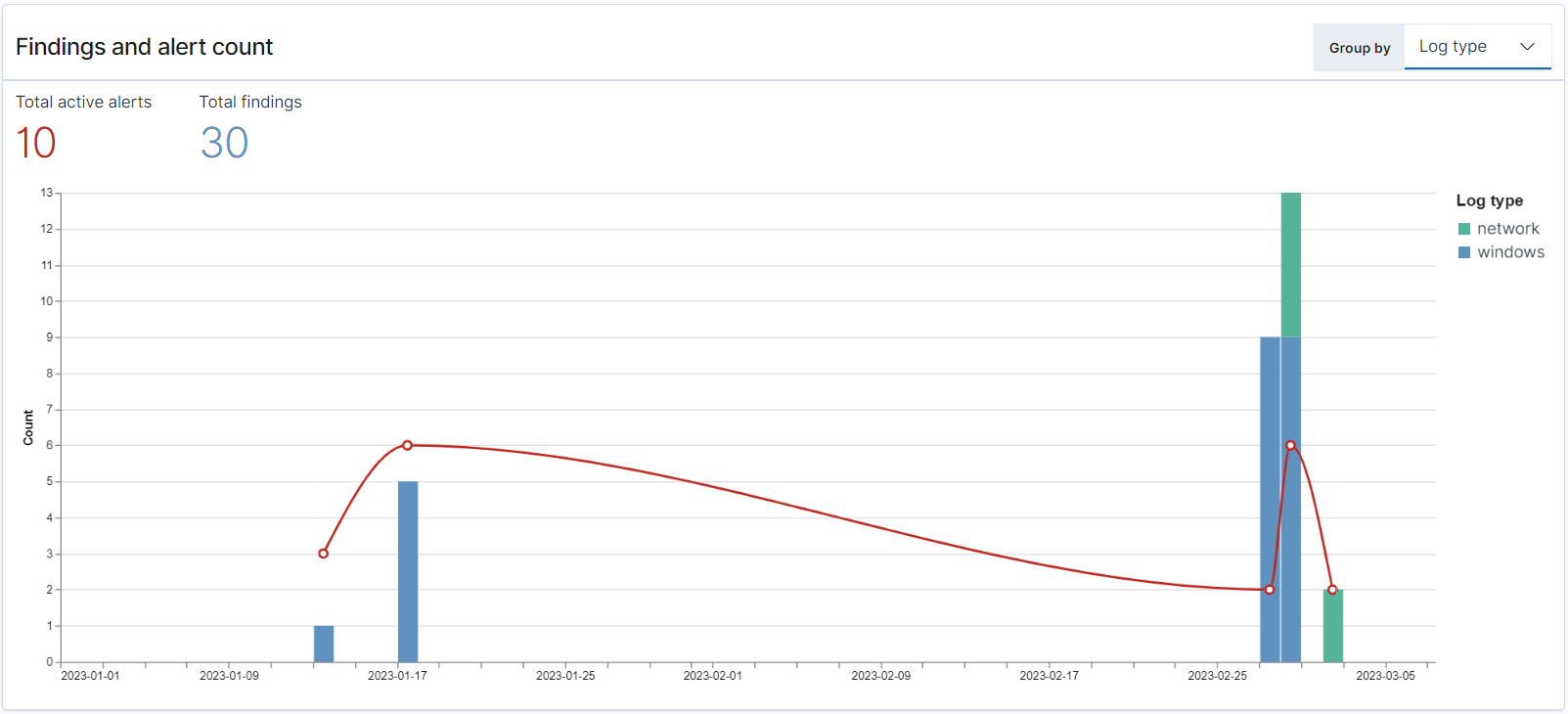

概述页面

登录 OpenSearch 控制面板并导航到安全分析概述页面后,您将看到正在监控的探测器的当前状态。您可以看到由多个可视化效果组成的摘要视图。例如,下图显示了给定时间段内各种日志类型的发现结果和警报趋势。

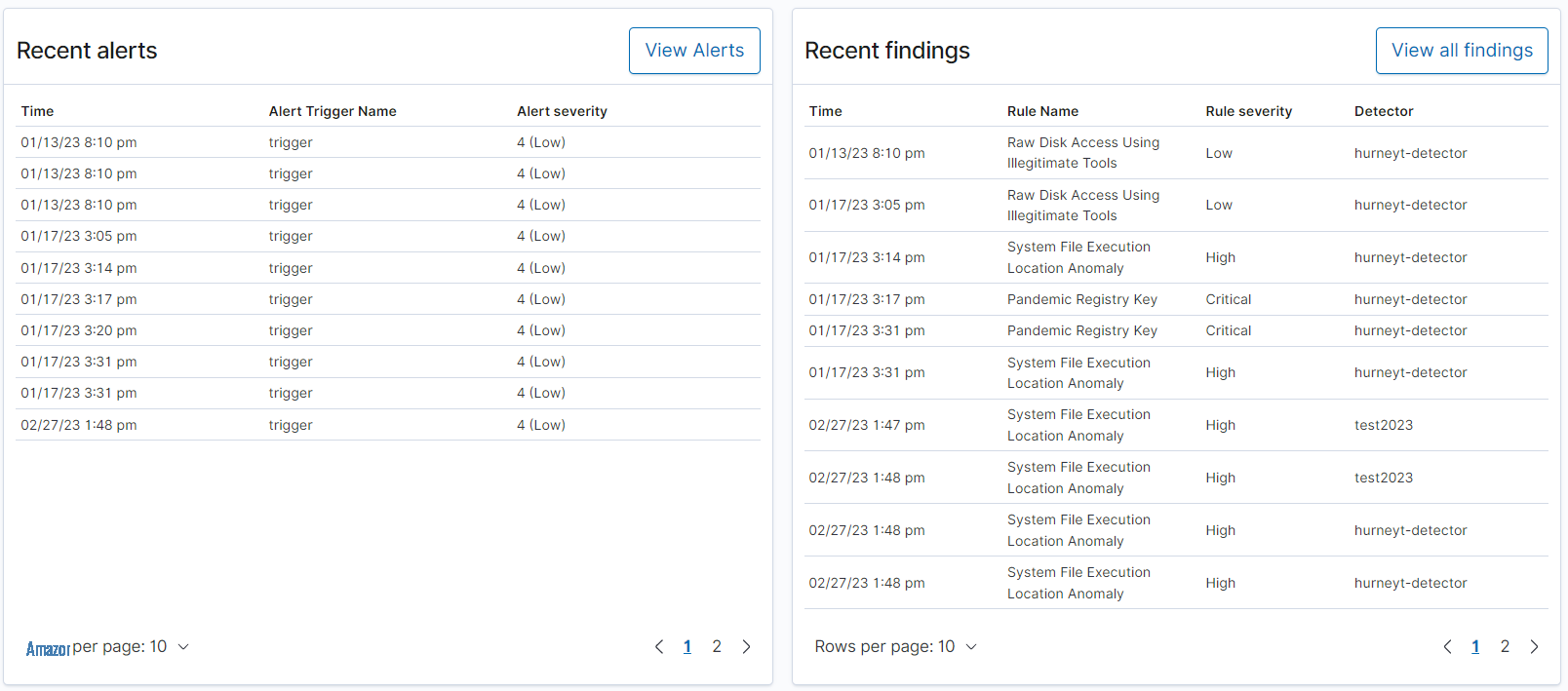

在摘要页面上向下滚动时,您可以查看最新的发现和警报。

此外,您还可以看到所有活跃探测器中最常触发的规则的分布。这可以帮助您检测和调查各种日志类型的不同类型的恶意活动。

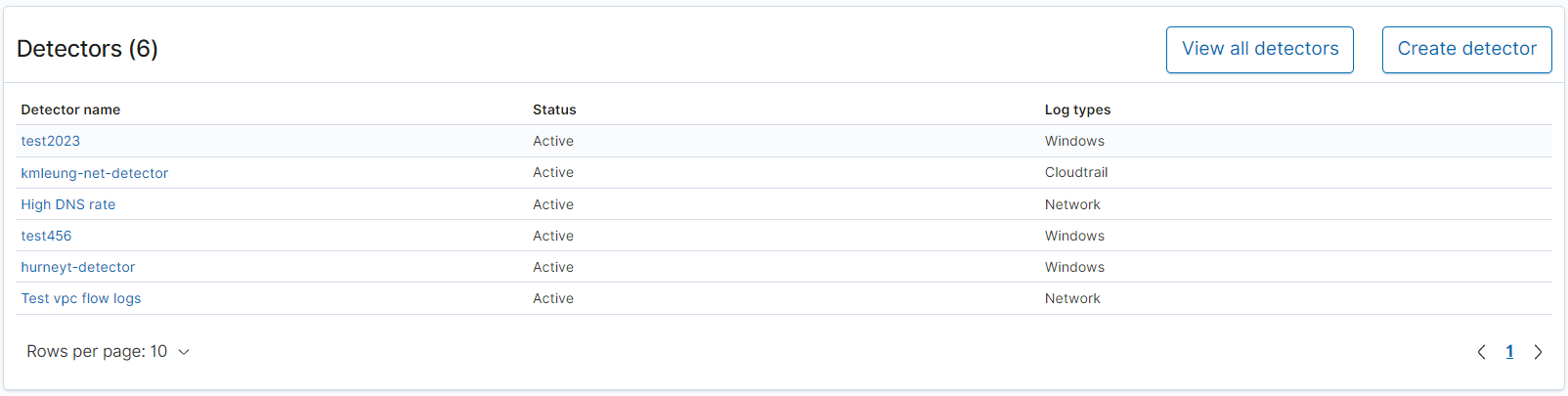

最后,您可以查看已配置探测器的状态。在此面板中,您还可以导航到创建检测器工作流程。

创建探测器

在上一节中,我们回顾了概述页面。现在,让我们来了解一下创建检测器的工作流程。安全分析的最好之处之一是预先打包的规则。你不必自己写。您可以使用预先打包的规则来快速启动并运行!在以下示例中,我们将向您展示如何使用预先打包的 Windows 日志规则创建检测器。

- 在 仪表板 导航窗格的 安全分析 下 ,选择 检测器 。

-

选择 “

创建检测器

” 以创建新的探测器。

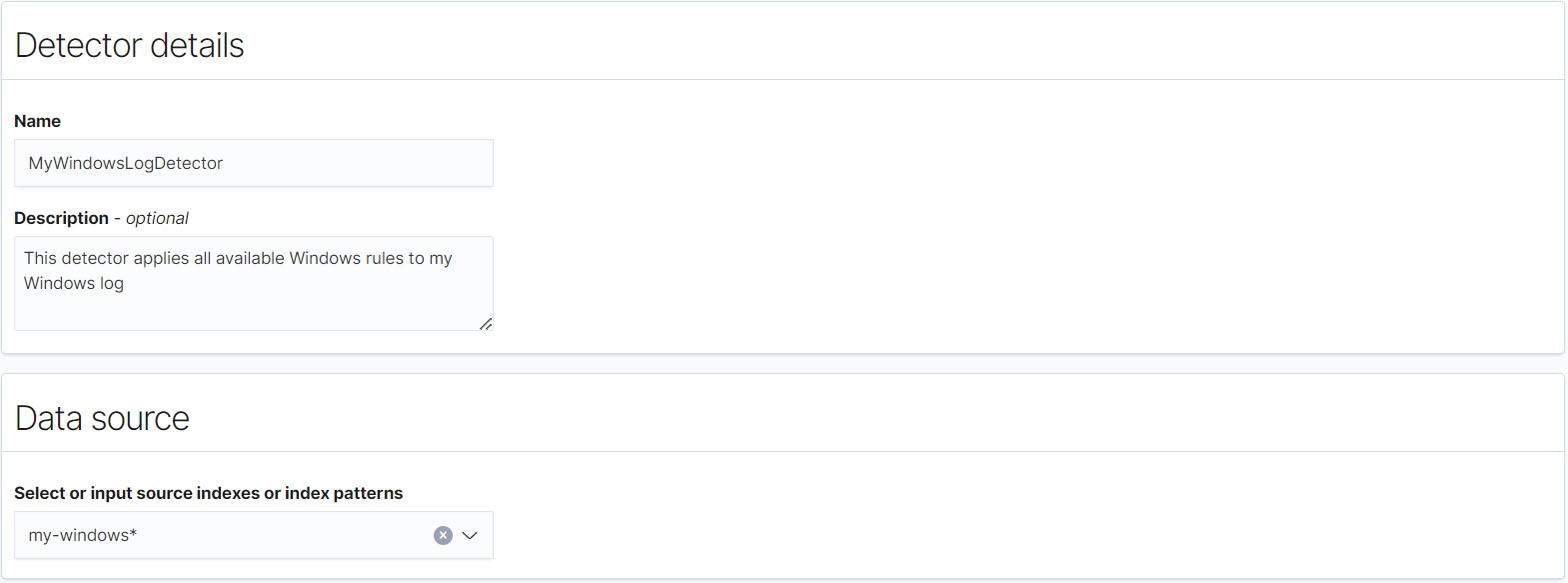

- 首先,为其命名和要查询的数据源。数据源可以是模式或特定索引。

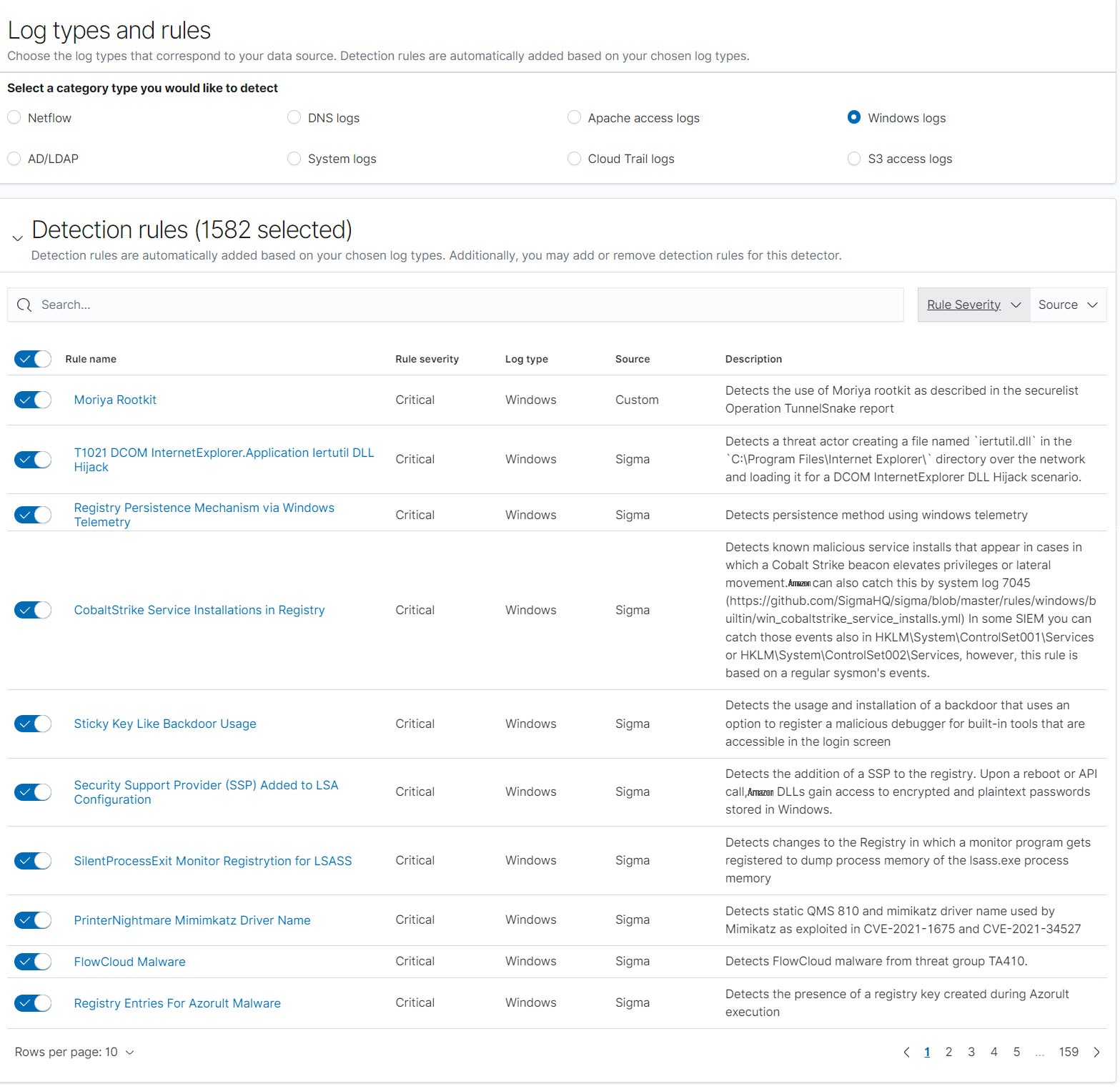

- 当您选择 日志类型 时 ,所有匹配的规则都会自动加载并默认启用。在此示例中,我们选择 Windows 日志 来帮助缩小应用于该检测器的规则集。作为可选步骤,您可以选择有选择地启用或禁用一条或多条规则。请参阅下面的示例规则选择面板。

-

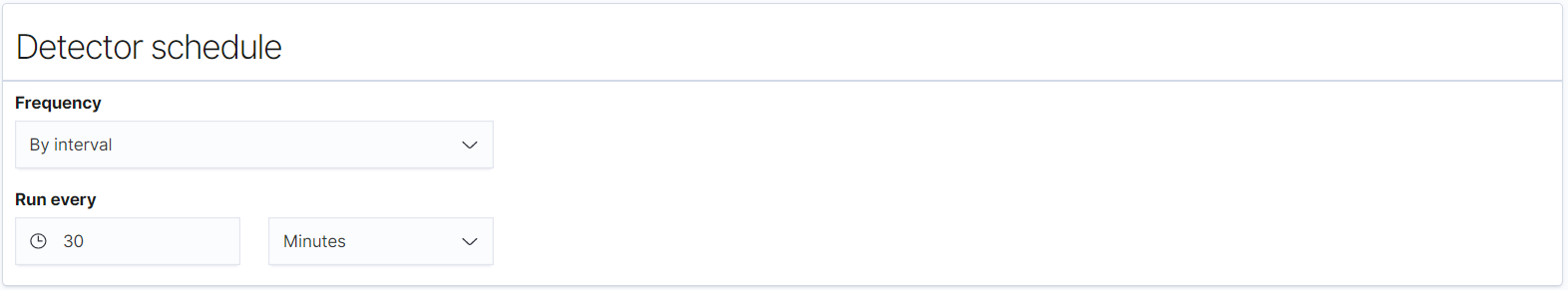

指定运行规则的时间表,然后选择

下一步

。

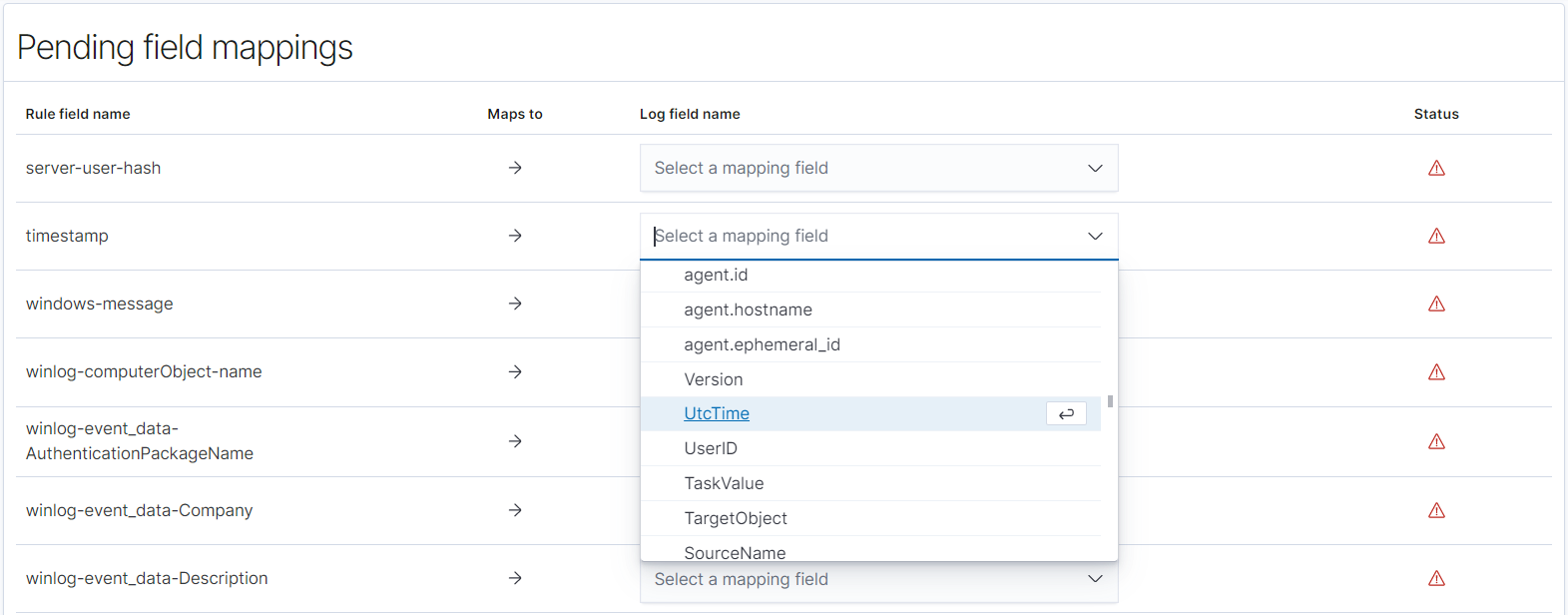

根据

根据

-

您的规则配置所有必要的字段映射。

您可以选择查看两个字段映射部分。 默认映射字段 为特定日志类型和启用的规则提供预配置的字段映射;除非需要更改映射,否则可以跳过本节。可以在 待处理字段映射部分配置其他映射 。

-

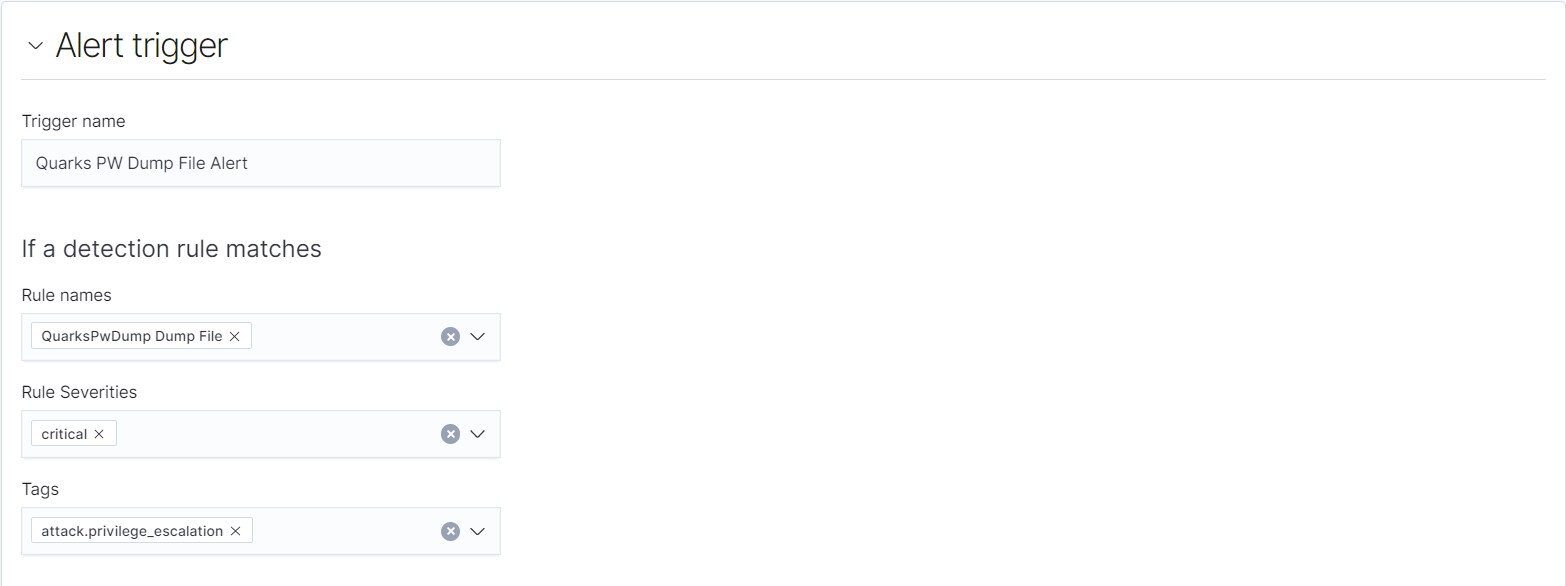

配置警报。

设置探测器的最后一步是配置警报并查看您的配置。请注意,每个检测器可以生成多个发现结果或警报,您可以选择根据严重性、标签等规则匹配标准自定义警报目的地。在本示例中,我们向您展示如何将监控密码转储的单个规则匹配到主机文件系统(QuarksPWDump File)并将警报发送到您选择的目的地。- 首先,定义警报的名称。

- 根据规则中的配置设置重要性并选择标签。

-

为警报设置严重性并选择频道。

如果你需要创建一个新频道,可以用一个痕迹导航引导你进入通知功能 。 您可以创建所需的其他频道。 -

查看配置并

创建

探测器。一旦检测器处于活动状态,只要您的传入日志匹配规则,它就会自动生成安全发现和警报(如果已配置)。

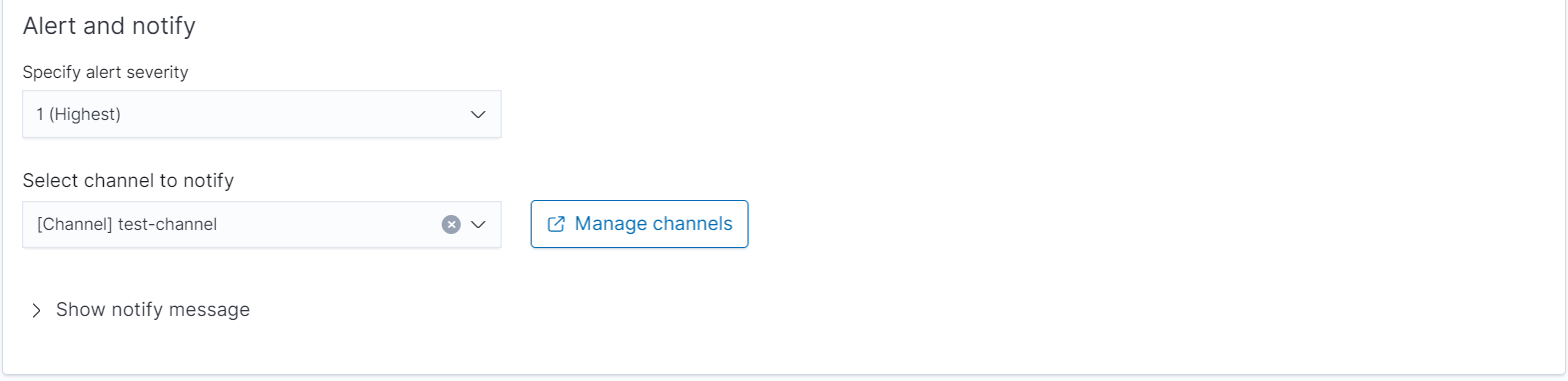

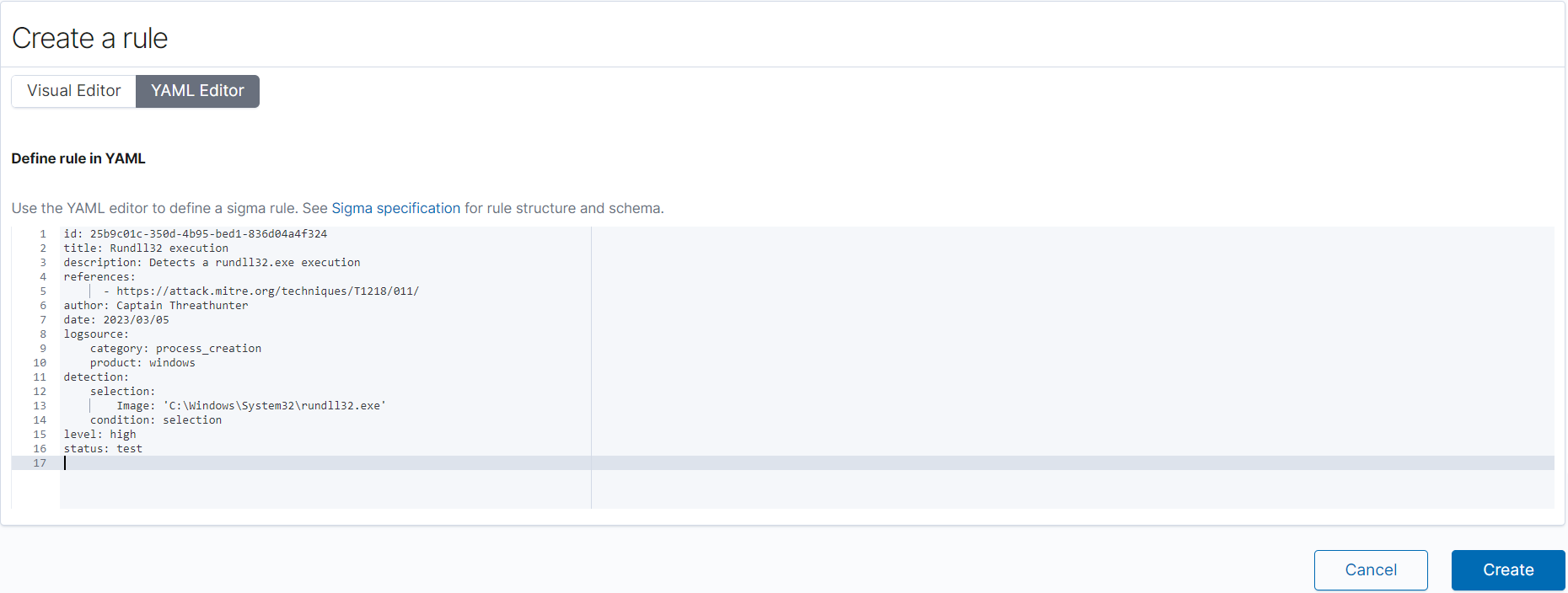

配置自定义规则

安全分析的关键功能之一是定义自定义规则,并能够导入其他人(例如威胁猎手社区)创建的规则。如前所述,安全分析包括 2200 多条开箱即用的规则。在某些情况下,您可能需要创建自己的规则。如果您导航到 规则 页面,则可以选择创建自己的规则。

规则编辑器允许您提供自定义规则,它将自动对其进行验证。创建后,该规则将包含在规则库中,可帮助您自定义威胁搜寻需求。

结论

许多组织都在为商业替代方案的高成本而苦苦挣扎,他们需要在多个系统中复制数据,以产生具体的见解。OpenSearch Service 安全分析为寻求降低安全产品成本的企业提供了一种开源替代方案。安全分析不收取额外费用,您可以对其进行自定义以满足组织的安全要求。通过简单的工作流程和预先打包的安全内容,安全分析使您的安全团队能够快速发现潜在威胁,同时提供帮助进行安全调查的工具。

首先,请创建您的现有亚马逊 OpenSearch Service 域名或将其升级到 OpenSearch 版本 2.5。要了解有关安全分析的更多信息,请参阅

作者简介

Jimish Shah

是 亚马逊云科技 的高级产品经理,在将日志分析、网络安全和 IP 视频流媒体产品推向市场方面拥有 15 年以上的经验。他热衷于推出能够提供愉快客户体验和解决复杂客户问题的产品。在空闲时间,他喜欢探索咖啡馆、徒步旅行和长途散步

Jimish Shah

是 亚马逊云科技 的高级产品经理,在将日志分析、网络安全和 IP 视频流媒体产品推向市场方面拥有 15 年以上的经验。他热衷于推出能够提供愉快客户体验和解决复杂客户问题的产品。在空闲时间,他喜欢探索咖啡馆、徒步旅行和长途散步

*前述特定亚马逊云科技生成式人工智能相关的服务仅在亚马逊云科技海外区域可用,亚马逊云科技中国仅为帮助您发展海外业务和/或了解行业前沿技术选择推荐该服务。