我们使用机器学习技术将英文博客翻译为简体中文。您可以点击导航栏中的“中文(简体)”切换到英文版本。

网络负载均衡器现在支持安全组

简介

通过此次启动,您可以向网络负载均衡器分配多个安全组。您可以使用默认的亚马逊虚拟私有云 (A

亚马逊弹性 Kubernetes 服务 (

当您创建 LoadBalancer 类型的 Kubernetes 服务时,控制器会预置 NLB。

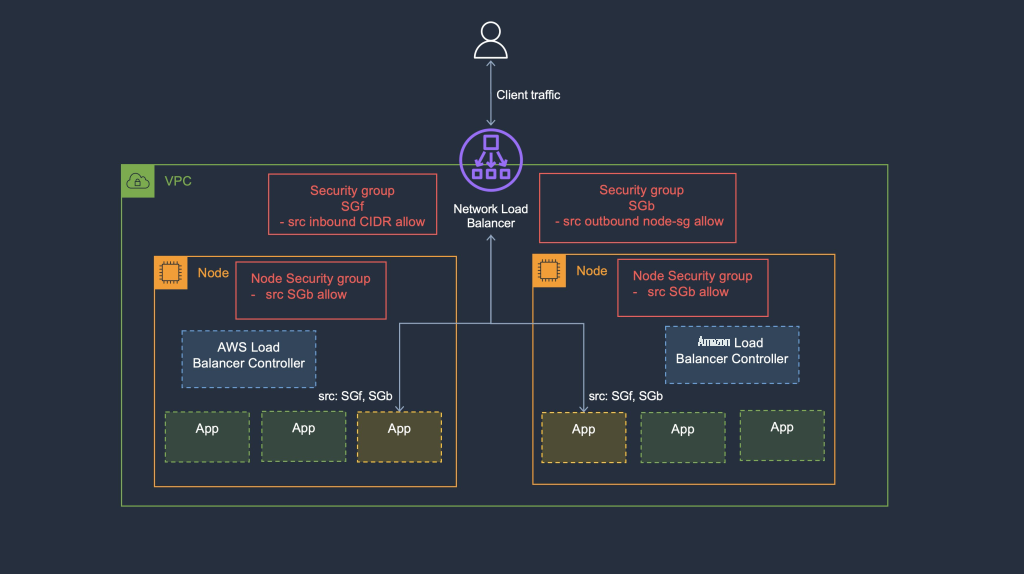

在 2.6.0 及更高版本中,控制器会自动为网络负载均衡器、EC2 实例和配置为使用 Pod 安全组功能的 Pod 创建和/或应用安全组。使用控制器配置/应用网络负载均衡器安全组可以通过多种方式增强节点的安全性。首先,可以通过引用负载均衡器的安全组来简化入口规则。其次,控制器为每个集群保留恒定数量的安全组规则,以防止出现扩展问题。

在这篇文章中,我们将演示当 Kubernetes 应用程序被 NLB 暴露时,Amazon EKS 如何处理安全组,从而增强端到端的安全态势。

解决方案概述

在 Kubernetes 中,容器是最小的部署单元。这些 pod 可以作为 Kubernetes 服务公开,这使集群内部和外部的其他应用程序可以访问这些容器。

负载均衡器

类型的 Kubernetes 服务 是暴露在 Kubernetes 集群中运行的应用程序的常用方法。

亚马逊 EKS 支持 亚马逊云科技 负载均衡器控制器,该控制器为 Kubernetes 集群管理 亚马逊云科技 弹性负载均衡器。

当您创建 LoadBalancer 类型的 Kubernetes 服务时,控制器负责创建网络负载均衡器。

控制器会监视 Pod 的任何更改,并将通过更新负载均衡器的配置来协调这些更改。

在此版本之前,必须在部署 Kubernetes Pod 的实例上配置应用程序的网络访问规则。随着网络负载均衡器数量的增加,在达到每个账户允许的最大安全组规则数量之前,您必须管理的规则数量也会增加。这影响了可以在 亚马逊云科技 账户中创建的 NLB 的数量。

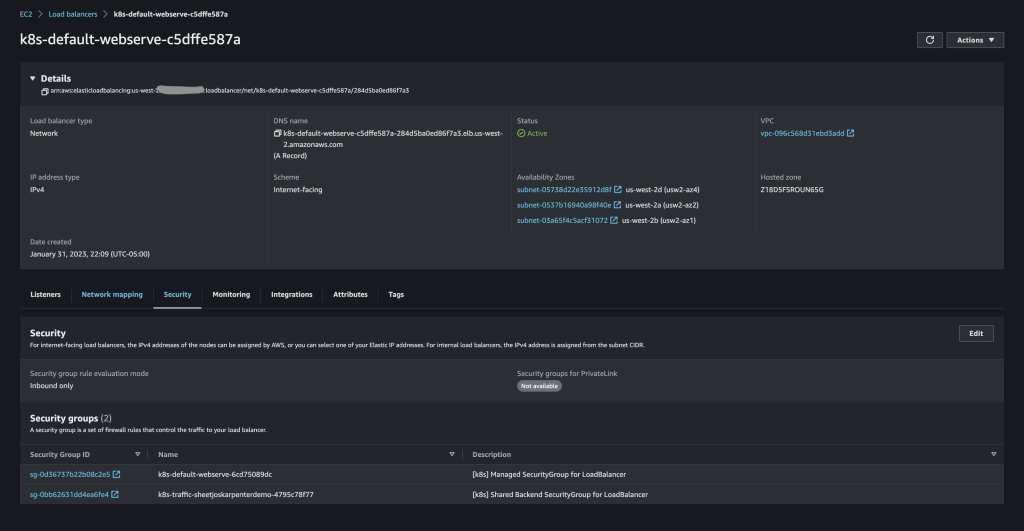

在 亚马逊云科技 负载均衡器控制器的 2.6.0 版本中,创建负载均衡器类型的服务时,安全组会自动连接到您的前端和后端。前端安全组允许您控制可以路由到负载均衡器的流量。

入站 cidr 和 侦听端口的规则添加到前端

安全组

。

亚马逊云科技 负载均衡器控制器还创建共享的后端安全组,以控制网络负载均衡器与其后端目标(例如属于安全组的实例或 Pod)之间的流量。

注意:负载均衡器控制器不会为 Pod 创建安全组。为了让控制器将安全组连接到一组 Pod,需要使用 Pod

当服务中省略安全组注释时,控制器会自动添加实例组规则,允许来自负载均衡器后端安全组的出口流量。当安全组注释

服务.beta.kubernetes.

io/aws-load-balancer-manage-backend-security-group-rules 引用安全组时,自动规则管理将被禁用。

草率排练

在进入下一节之前,您必须确保 Amazon EKS 集群已启动并正在运行。否则,您可以使用 Amazon EKS 集群创建

在部署 Kubernetes 应用程序之前,请确保控制器 Pod 处于活动状态。

现在让我们部署一个示例 Web 应用程序。

现在,

注意:您可能需要等待几分钟才能成功配置负载均衡器。

kubectl 获取服务示例应用程序

接下来,登录

最新版本的 亚马逊云科技 负载均衡器控制器向后兼容以前的版本,并继续支持现有的网络负载均衡器。控制器仅为 Lo

ad

Balancer 类型的新服务配置带有安全组的 NLB。您可以将安全组应用到具有

实例

和

IP

目标类型以及内部和外部方案的 NLB。控制器提供了一个功能标志,允许您停用 NLB 安全组的自动创建。

在安装或更新控制器时,你可以使用--feature-gates 选项提供

Amazon EKS 强烈建议您使用适用于 NLB 的安全组来改善应用程序的安全状况。

nlbsecurityGroup=

False。

结论

在这篇文章中,我们向您展示了如何创建 LoadBalancer 类型的服务,并观察了 亚马逊云科技 负载均衡器控制器如何自动创建安全组并将其分配给前端,即网络负载均衡器及其后端目标。

在网络负载均衡器安全组的支持下,您可以控制对应用程序的访问并改善其安全状况。此功能可在所有 亚马逊云科技 商业区域使用,无需额外付费。有关使用安全组和推荐的安全组规则 的说明,请参阅网络负载均衡器

作为本次更新的一部分,我们还发布了新版本的 AWS 负载均衡器控制器 (v2.6.0),它允许您在创建 LoadBalancer 类型的 Kubernetes 服务时将安全组应用于 NLB。

安全组的自动创建通过直接控制负载均衡器级别而不是实例级别的访问来增强在 Kubernetes 集群中运行的容器化工作负载的端到端安全性。有关注释和示例的完整列表,请参阅

如果您在 亚马逊云科技 上运行 Kubernetes 并想开始使用带有网络负载均衡器的安全组,请立即升级到 亚马逊云科技 负载均衡器控制器的 v2.6.0。有关更多详细信息 ,请参阅

*前述特定亚马逊云科技生成式人工智能相关的服务仅在亚马逊云科技海外区域可用,亚马逊云科技中国仅为帮助您发展海外业务和/或了解行业前沿技术选择推荐该服务。